| (3) | 1.下列關於「零時差攻擊(Zero-day Attack)」的敘述,何者不正確? (工作項目04:資訊安全060) |

| (1) | 主要針對原廠來不及提出修補程式弱點程式的時間差,進行資安攻擊方式 |

| (2) | 因為是程式的漏洞,無法透過掃毒或防駭等軟體機制來確保攻擊不會發生 |

| (3) | 因為是軟體程式出現漏洞,所以使用者無法做什麼事情來防止攻擊 |

| (4) | 使用者看到軟體官方網站或資安防治單位發布警訊,應該儘快更新版本 |

| | |

| (2) | 2.下列何者不是「智慧財產權」的適用範圍? (工作項目04:資訊安全061) |

| (1) | 作文 |

| (2) | 靈感點子 |

| (3) | 音樂作曲 |

| (4) | 繪畫 |

| | |

| (4) | 3.繪畫大師在 95 年 7 月 30 日創作完成一幅畫,但不幸在 99 年 4 月 4 日死亡,請問這幅畫的著作財產權存續至哪一天? (工作項目04:資訊安全062) |

| (1) | 145 年 7 月 30 日 |

| (2) | 145年 12 月 31 日 |

| (3) | 149 年 4 月 4 日 |

| (4) | 149 年 12 月 31 日 |

| | |

| (2) | 4.小明代表學校參加全國青年學生網站設計大賽時,整個網站是由老師提出建議點子,由小明設計建置完成,這個網站設計的著作權是屬於誰的? (工作項目04:資訊安全063) |

| (1) | 老師 |

| (2) | 小明 |

| (3) | 學校 |

| (4) | 老師與小明共享 |

| | |

| (2) | 5.下列關於「P2P(Peer to Peer)」的敘述,何者不正確? (工作項目04:資訊安全064) |

| (1) | Skype 是 P2P的軟體工具之一 |

| (2) | P2P 檔案分享軟體是非法的軟體 |

| (3) | P2P 採取用戶與用戶的通訊模式,可以多點連線快速下載 |

| (4) | P2P 檔案分享軟體可能因為本身的漏洞,成為駭客攻擊入侵的工具 |

| | |

| (1) | 6.下列關於「保護個人資料」的行為,何者不正確? (工作項目04:資訊安全065) |

| (1) | 透過手機或電話,未確認來電者身分,即給予個人身分證字號 |

| (2) | 確認網路上的消費網站是可以信任的,才可以留下個人資料 |

| (3) | 個人證件影本應註明僅限定特定用途使用 |

| (4) | 不委託他人代辦貸款或信用卡 |

| | |

| (2) | 7.對於在路邊接受市場行銷單位訪談所留下的個人資料,下列受訪者的哪個行為是不正確的? (工作項目04:資訊安全066) |

| (1) | 可以限制該公司使用資料的範圍 |

| (2) | 不能要求該公司影印或提供複製本 |

| (3) | 可以要求刪除在該公司資料庫中的資料 |

| (4) | 可以要求瀏覽或更正存在該公司資料庫中的個人資料 |

| | |

| (123) | 8.資訊安全的目的在於維護資訊的哪些特性? (工作項目04:資訊安全067) |

| (1) | 保密性(Confidentiality) |

| (2) | 完整性(Intigrity) |

| (3) | 可用性(Availability) |

| (4) | 可讀性(Readability) |

| | |

| (123) | 9.資訊安全威脅的種類繁多,但其攻擊目的可以歸類成哪幾種? (工作項目04:資訊安全068) |

| (1) | 以侵入為目的 |

| (2) | 以竄改或否認為目的 |

| (3) | 以阻斷服務為目的 |

| (4) | 以獲得歸屬感為目的 |

| | |

| (123) | 10.下列何者為資料隱碼攻擊(SQ L Injection)的防禦方法? (工作項目04:資訊安全069) |

| (1) | 對字串過濾並限制長度 |

| (2) | 加強資料庫權限管理,不以系統管理員帳號連結資料庫 |

| (3) | 對使用者隱藏資料庫管理系統回傳的錯誤訊息,以免攻擊者獲得有用資訊 |

| (4) | 不要在程式碼中標示註解 |

| | |

| (123) | 11.下列何者為通關密碼的破解方法? (工作項目04:資訊安全070) |

| (1) | 窮舉攻擊(Brute-Force Attack) |

| (2) | 字典攻擊(Dictionary Attack) |

| (3) | 彩虹表攻擊(Rainbow Table Attack) |

| (4) | RGB攻擊(RGB Attack) |

| | |

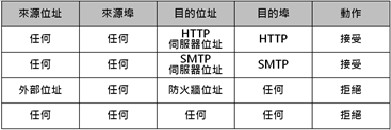

| (134) | 12.依據下圖所示之防火牆過濾規則,下列何者為正確?  (工作項目04:資訊安全071) (工作項目04:資訊安全071) |

| (1) | 拒絕所有規則之外的封包 |

| (2) | 允許外部與防火牆連結 |

| (3) | 允許存取 HTTP Server |

| (4) | 拒絕存取 SQL Server |

| | |

| (1234) | 13.下列何者為入侵偵測與防禦系統(IDPS)提供之安全能力? (工作項目04:資訊安全072) |

| (1) | 識別可能的安全威脅 |

| (2) | 記錄安全威脅相關資訊 |

| (3) | 防禦安全威脅 |

| (4) | 將安全威脅通報予安全管理人員 |

| | |

| (34) | 14.下列何種磁碟陣列(RAID)有冗餘(Redundancy)功能? (工作項目04:資訊安全073) |

| (1) | RAID 一定會有冗餘 |

| (2) | RAID 0 |

| (3) | RAID 1 |

| (4) | RAID 10 |

| | |

| (23) | 15.下列哪些身分認證方法以「所具之形(Something You Are)」為基礎? (工作項目04:資訊安全074) |

| (1) | 智慧卡 |

| (2) | 指紋比對 |

| (3) | 視網膜比對 |

| (4) | 通關密碼 |

| | |

| (13) | 16.組織內部的區域網路切割為數段虛擬區域網路(V LAN ),可得到哪些好處? (工作項目04:資訊安全075) |

| (1) | 提高網路效能 |

| (2) | 免用防火牆 |

| (3) | 強化資訊安全管理 |

| (4) | 免用防毒軟體 |

| | |

| (123) | 17.智慧財產權包括哪些項目? (工作項目04:資訊安全076) |

| (1) | 商標專用權 |

| (2) | 專利權 |

| (3) | 著作權 |

| (4) | 隱私權 |

| | |

| (12) | 18.下列何者為常見的中間人攻擊(Man-in-the-Midd le Attack)型式? (工作項目04:資訊安全077) |

| (1) | 重放攻擊(Replay Attack) |

| (2) | 欺騙攻擊(Spoofing Attack) |

| (3) | 後門攻擊(BackdoorAttack) |

| (4) | 字典攻擊(Dictionary Attack) |

| | |

| (123) | 19.下列何者為後門攻擊(Backdoor Attack)所需之後門的可能產生途徑? (工作項目04:資訊安全078) |

| (1) | 軟體開發者忘記移除的維護後門(Main tenance Hook) |

| (2) | 攻擊者植入的後門 |

| (3) | 管理人員安裝的遠端控制軟體 |

| (4) | 軟體開發者打開的客廳後門 |

| | |

| (1234) | 20.下列哪些作為可以降低通關密碼猜測攻擊(Pas sword Cracking)的成功率? (工作項目04:資訊安全079) |

| (1) | 設定較長之通關密碼 |

| (2) | 選擇冷門的通關密碼 |

| (3) | 通關密碼夾雜字母與數字 |

| (4) | 經常更換通關密碼 |

| | |